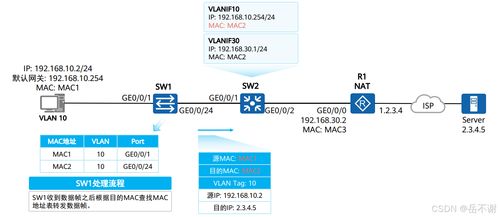

VLAN间路由学习笔记 网络与信息安全软件开发视角

一、VLAN间路由基础

在复杂的网络环境中,划分VLAN(虚拟局域网)是提高网络性能、安全性和管理性的关键手段。VLAN在逻辑上隔离了广播域,也意味着不同VLAN之间的主机默认无法通信。为了实现跨VLAN的数据交换,就必须引入VLAN间路由技术。

1.1 核心概念

- VLAN(虚拟局域网):将一个物理局域网逻辑地划分成多个广播域。

- 三层交换机:集成二层交换与三层路由功能的设备,是实现VLAN间路由的主流硬件。

- 路由器/单臂路由:通过一个物理接口连接多个VLAN,通过子接口进行路由,是传统但效率较低的方案。

- SVI(交换机虚拟接口):三层交换机上为每个VLAN创建的逻辑三层接口,并配置IP地址作为该VLAN的网关。

1.2 基本原理

当位于VLAN 10的主机A需要与VLAN 20的主机B通信时:

1. 主机A将数据包发送给自己的默认网关(即VLAN 10的SVI IP地址)。

2. 三层交换机收到数据包,根据目的IP地址查询路由表。

3. 发现目的IP属于VLAN 20的网段,于是将数据包从VLAN 20的SVI接口转发出去。

4. 主机B最终收到数据包。

整个过程对终端主机是透明的,它们感知到的是一次普通的IP路由过程。

二、VLAN间路由的配置与实践(以三层交换机为例)

2.1 基本配置步骤`

// 1. 创建VLAN

Switch(config)# vlan 10

Switch(config-vlan)# name Sales

Switch(config)# vlan 20

Switch(config-vlan)# name Engineering

// 2. 将端口划入相应VLAN(以Access端口为例)

Switch(config)# interface gigabitEthernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

// 3. 启用三层路由功能(如果需要)

Switch(config)# ip routing

// 4. 为每个VLAN创建SVI并配置IP地址(网关)

Switch(config)# interface vlan 10

Switch(config-if)# ip address 192.168.10.1 255.255.255.0

Switch(config-if)# no shutdown

Switch(config)# interface vlan 20

Switch(config-if)# ip address 192.168.20.1 255.255.255.0

Switch(config-if)# no shutdown`

2.2 关键命令解析

- ip routing:全局启用IP路由功能,这是三层交换机执行路由的前提。

- interface vlan [vlan-id]:创建或进入指定VLAN的虚拟接口配置模式。

- no shutdown:激活接口,物理接口和逻辑接口都需要此操作。

三、VLAN间路由对网络与信息安全软件开发的启示

作为网络与信息安全软件开发者,理解VLAN间路由不仅有助于排查网络问题,更能深刻影响软件设计与安全策略的实施。

3.1 网络感知与应用设计

- 拓扑感知:开发网络管理、监控或安全审计软件时,必须能够识别和映射VLAN及三层路由拓扑。软件应能通过SNMP、CLI或API(如NETCONF/RESTCONF)读取交换机的VLAN和SVI配置、路由表,从而构建准确的网络逻辑视图。

- 流量路径分析:安全分析软件(如IDS/IPS、流量分析平台)需要理解VLAN间路由路径,才能正确关联跨VLAN的会话,进行全路径的威胁追踪和性能分析。误判路由路径可能导致安全事件误报或漏报。

3.2 安全策略实施的关键点

1. 网关即策略执行点:VLAN间所有的通信流量都必须经过其SVI网关。这使得三层交换机的ACL(访问控制列表)成为实施网络安全隔离和最小权限原则的黄金位置。开发自动化安全策略下发系统时,应优先考虑在三层接口(SVI)上部署ACL。

`

// 例如:只允许VLAN 10访问VLAN 20的Web服务器(80端口)

Switch(config)# ip access-list extended V10TOV20

Switch(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.100 eq 80

Switch(config-ext-nacl)# deny ip any any

Switch(config)# interface vlan 10

Switch(config-if)# ip access-group V10TOV20 in

`

- 软件开发中的“逻辑隔离”借鉴:VLAN的设计思想——逻辑隔离、灵活分组——可以直接应用于微服务架构、容器网络或多租户SaaS平台的设计。通过软件定义网络(SDN)技术,我们可以用代码动态创建和管理类似的“虚拟网络分区”。

- ARP与路由安全:VLAN间路由依赖于ARP解析和路由表。安全软件开发需关注:

- 防ARP欺骗:开发终端安全软件或网络准入控制组件时,应包含ARP表保护功能。

- 路由协议安全:如果网络使用动态路由协议(如OSPF),开发运维安全审计工具需能监控路由表的异常变化,防止路由劫持攻击。

3.3 故障排查与调试支持

开发的运维工具应能提供:

- 可视化路由追踪:不仅追踪IP跳数,还能显示经过的VLAN和SVI信息。

- 跨VLAN的流日志分析:整合各VLAN出口(SVI)的NetFlow/sFlow数据,提供端到端的流量分析。

四、

VLAN间路由是融合二层交换效率与三层路由控制的经典网络技术。对于网络与信息安全软件开发者而言,它不只是一个需要理解的网络概念,更是一个重要的设计范式和安全控制面。

- 从理解到创造:理解其原理,有助于我们开发出更智能、更贴合网络实际的安全与管理软件。

- 从配置到API:现代网络日益自动化,通过编程(Python, Ansible, Terraform)调用设备API来配置VLAN和SVI,已成为开发运维(DevOps)和安全运维(DevSecOps)的必备技能。

- 安全是核心:在软件定义一切的时代,确保VLAN间路由策略本身的安全、可审计、可追溯,是内生于我们开发的每一个网络相关应用中的重要使命。

因此,将网络知识与软件开发能力结合,我们才能构建出既高效又安全、既能感知网络又能定义网络的下一代智能安全系统。

如若转载,请注明出处:http://www.support-pixabay.com/product/39.html

更新时间:2026-02-24 06:46:15